DOMEX – ważne źródło informacji rozpoznawczych

Opracowanie: dr Krzysztof Danielewicz

Artykuł oryginalnie ukazał się w: DOMEX – ważne źródło informacji rozpoznawczych, w: „Kwartalnik Bellona”, nr 1/2014, s. 116–132

„Największą wartością DOMEX jest fakt,iż przeciwnik zakłada, że materiały wytworzone przez niego nigdy nie wpadną w ręce strony przeciwnej”[1].

Wstęp

W artykule autor podejmuje próbę przybliżenia mało znanego zagadnienia, związanego z analizą zdobytych w trakcie różnych operacji wojskowych dokumentów i innych nośników informacji, znanych pod nazwą DOCEX lub DOMEX. W trakcie ostatnich konfliktów zbrojnych, takich jak w Iraku czy Afganistanie, waga informacji pochodzących z tych źródeł nabrała dużego znaczenia. Powyższe zagadnienia nie są dobrze znane zarówno w Polsce, jak i za granicą, szczególnie w środowiskach niezwiązanych z działalnością rozpoznawczą.

W okresie prowadzenia konfliktów asymetrycznych czy walk z organizacjami terrorystycznymi każdy dokument – czy to w formie drukowanej, czy elektronicznej – który pozwala zrozumieć taktykę działania przeciwnika i jego strukturę organizacyjną, jest niezwykle istotny. Jednocześnie, z powodu ogromu informacji znajdujących się w internecie oraz łatwości ich przesyłania, system pozwalający na ich skuteczne zdobywanie i analizowanie stał się bardzo skomplikowany.

Celem artykułu jest przybliżenie zagadnienia poprzez jego zdefiniowanie, przedstawienie genezy, znaczenia i możliwych problemów z jego skuteczną realizacją. W niniejszym artykule wykorzystano ogólnodostępne materiały angielskojęzyczne. Informacje te pozwolą zrozumieć czytelnikowi funkcjonowanie DOEMX i jego praktyczne znaczenie w całym systemie rozpoznawczym.

Definicja

DOMEX wywodzi się z określenia: „document and media exploitation”,tzn. badanie dokumentów i mediów. DOMEX jest definiowany jako: „odzyskiwanie, tłumaczenie, analizowanie i dystrybuowanie zdobytych dokumentów będących w formie papierowej czy danych elektronicznych, takich jak komputery, dyski twarde, nagrania wideo, pamięć zewnętrzna USB, telefony komórkowe, aparaty fotograficzne itp., które znajdują się pod amerykańską kontrolą i nie są publicznie dostępne”. Proces zawiera w sobie takie elementy, jak: zbieranie elektronicznych śladów, odzyskiwanie danych, mechaniczne tłumaczenie czy wydobywanie odpowiednich informacji[2].

Zgodnie z projektem doktryny DOMEX ATTP 2-91.5 DOMEX dzieli się na trzy kategorie, tj.:

- DOCEX – document exploitation, czyli badanie dokumentów;

- MEDEX – media exploitation, w skład tej kategorii wchodzi pozyskiwanie informacji i badanie danych zawartych w zdobytych nośnikach elektronicznych;

- CELLEX (cell phone exploitation) – wydobywanie informacji z kart telefonicznych: SIM, nagrań i zdjęć wykonanych przy pomocy telefonów komórkowych czy krótkich informacji tekstowych SMS[3].

Skrót DOCEX pochodzi od terminu: „document exploitation”,i „polega na uzyskiwaniu (ekstrakcji) informacji rozpoznawczych ze zdobytych czy odnalezionych dokumentów, będących w formie drukowanej”[4].

Można wyróżnić trzy rodzaje dokumentów:

- oficjalne – dokumenty rządowe lub związane z daną grupą zbrojną, takie jak: książki, czasopisma, magazyny, mapy;

- identyfikacyjne – osobiste dokumenty tożsamości, takie jak: dowody osobiste, paszporty, prawa jazdy i inne;

- personalne – dokumenty prywatne, takie jak pamiętniki, listy czy zdjęcia[5].

DOCEX jest określeniem znanym i używanym od czasu, kiedy istnienia komputera nikt sobie nawet nie wyobrażał.

W przypadku USA proces przejmowania dokumentów (captured enemy documents – CED) jest realizowany na szczeblu kompanii przez odpowiednią komórkę, znaną pod nazwą: zespół odzyskiwania danych DOCEX (DOCEX Site Exploitation Team). Natomiast pierwsza obróbka i analiza dokumentów jest realizowana przez komórkę wsparcia, zwaną zespołem wsparcia DOCEX (DOCEX Support Team), funkcjonującą na szczeblu batalionu lub brygady. Na tych szczeblach dane są wstępnie analizowane i kategoryzowane[6].

DOMEX nie jest procesem przypadkowym i jest ukierunkowany na uzyskanie odpowiedzi na wymagania informacyjne dowódcy (PIR – priority information requirements). Zasadniczym celem jest uzyskanie możliwie najbardziej wartościowych informacji ze zdobytych dokumentów i – na ich podstawie – zapewnienie wartościowych danych rozpoznawczych, dotyczących możliwości przeciwnika, jego struktury czy zamiarów. Dodatkowo zdobyte informacje mogą zostać wykorzystane w procesie karnym jako dowody działalności niezgodnej z prawem, co jest powszechną praktyką w takich konfliktach, jakie występują w Iraku czy w Afganistanie[7]. Odpowiednio szybka eksploatacja i wykorzystanie zdobytych materiałów przeciwnika mogą znacznie poprawić skuteczność prowadzonych operacji wojskowych i – w konsekwencji – także pozwolić na uzyskanie kolejnych wartościowych materiałów do analizy w ramach DOMEX, szczególnie w przypadku konfliktów asymetrycznych.

Geneza

Samo wykorzystywanie zdobytych dokumentów nie jest niczym nowym. Przeciwnie – zdobywanie dokumentów, rozkazów czy planów przeciwnika jest tak stare, jak sama wojna. W 1920 r. regulacje amerykańskie podkreślały, że analiza dokumentów wroga jest drugim co do wartości źródłem cennych informacji, zaraz po informacjach pochodzących z przesłuchań więźniów (interrogation). Pomimo tego aż do drugiej wojny światowej DOCEX nie był uznawany jako priorytet. W trakcie działań bojowych prowadzonych przez 1 Armię Amerykańską w Europie w okresie od stycznia 1944 r. do maja 1945 r. za DOCEX odpowiadało tylko pięć osób. Zespół ten był w stanie sporządzać raporty na podstawie zdobytych dokumentów w ciągu 48 godzin od ich dostarczenia. Z reguły zdobywano od setki do tysiąca stron dokumentów dziennie. W związku z tym wartość przygotowywanych raportów dla korpusów i dywizji była niewielka. Także w trakcie wojen w Korei i Wietnamie to źródło informacji traktowano jak coś tymczasowego i doraźnego[8].

Po wojnie w Wietnamie doktrynalnie DOCEX został ściśle dowiązany do prowadzonych przesłuchań i podporządkowany pod rozpoznanie osobowe – HUMINT, który za te przesłuchania był odpowiedzialny. Doprowadziło to do sytuacji, że powszechnie odczuwano brak specjalistów od przesłuchań, którzy jednocześnie mogli prowadzić DOCEX. Konsekwencją tego podporządkowania były ogromne problemy Amerykanów w operacjach w Iraku i Afganistanie – Enduring Freedom i Iraqi Freedom. Z uwagi na charakter operacji, tj. prowadzenie działań nieregularnych, znacznie wzrosło zapotrzebowanie na odpowiednio przygotowanych operatorów HUMINT, dzięki którym możliwe było zrozumienie sytuacji w rejonie operowania wojsk. Przeciążony obowiązkami HUMINT traktował priorytetowo swoje najważniejsze zadania, takie jak: przesłuchania taktyczne (tactical questioning), wypytywanie (debriefing), operacje ze źródłami osobowymi (source operations) oraz prowadzenie przesłuchań zatrzymanych osób (interrogation of detainees); na DOCEX nie starczało już sił i możliwości[9].

W Iraku powołano specjalną jednostkę zabezpieczania dowodów (Secure Evidence Unit – SEU), podlegającą irackiemu wysokiemu trybunałowi (Iraqi High Tribunal), zajmującą się zbieraniem i analizowaniem zdobytych dokumentów pod kątem uzyskiwania dowodów zbrodniczej działalności poprzedniego reżimu. W tym przypadku w mniejszym stopniu chodziło o informacje rozpoznawcze, a bardziej – o ukaranie osób powiązanych z byłą władzą. Dokumenty zebrane przez SEU dotyczyły głównie okresu lat 80., a ich liczbę szacowano na 6 milionów stron[10].

Współczesne wyzwania dla działalności DOMEX

O tym, jak ważne i jednocześnie trudne jest posiadanie technicznych możliwości analizy zdobytych dokumentów czy mediów, niech świadczy przykład Al-Kaidy i jej byłego lidera – Osamy bin Ladena, który od czasu do czasu upubliczniał filmy ze swoim wizerunkiem czy publikował w sieci swoje przesłania. Filmy, pokazywane pierwotnie w telewizjach arabskich, były szybko transmitowane przez agencje informacyjne z całego świata, a następnie szczegółowo analizowane przez specjalistów pod kątem wydobycia istotnych informacji rozpoznawczych. Analizowano otoczenie, kolor brody Bin Ladena, jego ubiór oraz oczywiście tekst samego przekazu. Al-Kaida, nie posiadając własnego terytorium, utworzyła coś na wzór wirtualnego państwa, które dzięki doskonałym specjalistom wykorzystywało nowoczesne media, szczególnie internet, jako kanał komunikacyjny do swoich aktualnych i potencjalnych członków[11].

Maszyna medialna Al-Kaidy była dynamicznie rozbudowywana. Al-Kaida oraz powiązane z nią ugrupowania dżihadystów wykorzystywały około 4000 stron internetowych. Powołano m.in. specjalną agencję medialną As-Sahab, która w 2005 r. opublikowała 16 filmów, w 2006 r. – 58, natomiast w 2007 r. było ich już 90. Stosując odpowiednie, profesjonalne techniki, doskonale zdawano sobie sprawę, co i jak należy publikować, aby przyciągać nowych zwolenników i aby wysyłany komunikat trafiał do odpowiednich odbiorców. W 2006 r. Global Islamic Media Front, pełniący funkcję ramienia dystrybucyjnego Al-Kaidy, zaoferował coś w rodzaju Jihad Academy. Na jej forach zwolennicy terrorystów mogli obejrzeć filmy ze skutecznych ataków na siły amerykańskie i ich sojuszników w Afganistanie, nauczyć się przygotowywania min-pułapek (IED) czy wysłuchać ostatniego testamentu zamachowców samobójców. Inna grupa medialna, Ansar al-Sunnah Media Podium, wyprodukowała 20 najlepszych filmów pokazujących udane zamachy na siły amerykańskie w Iraku i Afganistanie.

Stosowane techniki zaczynają być coraz bardziej wyrafinowane. Obecnie normą jest produkowanie skomplikowanych filmów z napisami w różnych językach wraz z animacjami w technologii 3D. Co więcej, obecnie internet pozwala terrorystom z całego świata komunikować się w sieci bez konieczności odbywania długich i ryzykownych podróży. Pozwala to na prowadzenie szkolenia potencjalnych terrorystów bez wysyłania ich do obozów szkoleniowych. W celu bezpiecznej komunikacji w 2006 r. powołano „Technical Mujahid Magazine”,który zajmuje się zabezpieczeniem funkcjonowania wzajemnych powiązań czy komunikacji oraz prowadzi szkolenia z zakresu bezpieczeństwa przesyłanych danych. Można dzięki temu zdobyć wiedzę na temat taktyki stosowanej przez małe oddziały zbrojne, pozyskiwania przedstawicieli służb bezpieczeństwa, prowadzenia rozpoznania, zakładania podsłuchów telefonów itp.[12]

Dodatkowym problemem jest to, iż terroryści zdają sobie sprawę z tego, że ich strony są śledzone i zamykane. W związku z tym sami proszą swoich zwolenników, aby materiały kopiować, a następnie swoimi kanałami przesyłać dalej. Według świadków w trakcie operacji afgańskiej w 2001 r. co drugi członek Al-Kaidy poza bronią strzelecką miał także komputer. Siły amerykańskie cały czas próbują walczyć z problemem agencji medialnych pracujących na rzecz terrorystów. W drugiej połowie 2007 r. zlikwidowały w Iraku około sześć kompanii medialnych. W trakcie jednego z rajdów w mieście Samarra przejęto 12 komputerów i 65 twardych dysków oraz studio filmowe. Generał Petraeus podkreślał, że wojna jest prowadzona także w cyberprzestrzeni[13]. Terroryści rozumieją, że braki czy ograniczenia w tzw. twardej sile (hard power) mogą być zastąpione tzw. miękką siłą (soft power). Każdego dnia produkowane są filmy z akcji zbrojnych, wywiady w lokalnymi dowódcami czy inne materiały mające na celu zniechęcenie lokalnej ludności do wspierania sił rządowych[14].

Podporządkowanie DOMEX

W związku z naciskami środowiska wojskowego, które zauważyło rosnące znaczenie DOMEX, w 2003 r. utworzono w ramach Amerykańskiej Agencji Wywiadowczej (Defense Intelligence Agency – DIA) Narodowe Centrum Eksploatacji Mediów (National Media Exploitation Centre – NMEC). Centrum to miało wspierać informacyjnie szczeble od strategicznego poprzez operacyjny do taktycznego, a głównymi beneficjentami są wywiad, kontrwywiad, wojsko oraz inne organizacje odpowiedzialne za przestrzeganie prawa[15]. NMEC jest strukturą niejawną, starającą się trzymać na uboczu, podlegającą dyrektorowi Narodowej Agencji Wywiadu (Defense Intelligence Agency – DIA). NMEC jest odpowiedzialny za zbieranie, szybkie badanie, eksploatację oraz dystrybucję uzyskanych informacji, w tym: analizę dowodową i tłumaczenia[16].

Centrum to wspiera m.in. działania takich centralnych służb i organizacji, jak: Central Intelligence Agency (CIA), Federal Bureau of Investigation (FBI), Defence Cyber Crime Center (DCCC) and National Security Agency (NSA). Pomimo iż nie zajmuje się ono analizą informacji ogólnie dostępnych, to jednak wspiera takie elementy czy dyscypliny rozpoznawcze, jak komórka koordynująca wszystkie źródła informacji (tj. All Source Intelligence[17] – ASINT) czy otwarte źródła informacji (tj. Open Source Intelligence[18] – OSINT). DOMEX funkcjonuje pod bezpośrednim nadzorem asystenta zastępcy dyrektora narodowego wywiadu ds. otwartych źródeł informacji (Assistant Deputy Director of National Intelligence for Open Source – ADDNI/OS), który jest także szefem komitetu DOMEX (DOMEX Committee – DOMEXCOM). DOMEXCOM składa się z wysokich rangą przedstawicieli takich agencji i organizacji, jak: NMEC, DIA, CIA, FBI, DCCC, NSA, U.S. Army, Department of Homeland Security, Drug Enforcement Administration (DEA)[19].

W 2005 r. Amerykański Kongres przeprowadził pierwszy audyt mający ocenić efektywność DOMEX. Dwa najważniejsze wnioski, wypracowane na tej podstawie, brzmiały następująco:

- DOMEX stał się integralnym elementem uzyskiwania wartościowych informacji rozpoznawczych na wszystkich szczeblach działania oraz misjach w Iraku i Afganistanie.

- W dalszym ciągu należy podejmować działania mające na celu poprawę efektywności DOMEX[20].

Wcześniej, bo już w 2002 r., w celu skuteczniej analizy zdobytych informacji ustanowiono centralną bazę danych, gdzie mają być gromadzone wszelkie uzyskane w ramach DOMEX materiały; jest nią HARMONY[21].

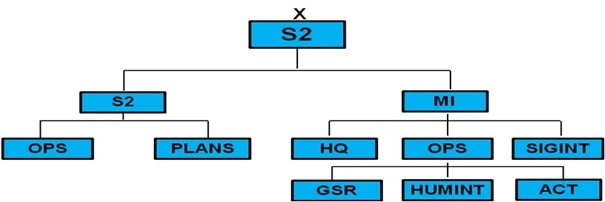

Do rozwiązania zostały kwestie funkcjonowania DOMEX na szczeblu operacyjnym czy taktycznym bezpośrednio w tzw. polu. W Iraku początkowo dużym problemem był fakt, że zdolności do badania zdobytych twardych dysków czy telefonów komórkowych miała dopiero dywizja, która musiała otrzymać cały przejęty sprzęt w ciągu 24 godzin od jego zdobycia. W związku z faktem, że często czas ten nie był wystarczający, dzięki pomocy FBI na szczeblu brygadowej grupy bojowej (Brigade Combat Team – BCT) zdobyto kopie oprogramowania i samodzielnie prowadzono badanie wymienionych urządzeń. Równolegle robiono to na poziomie dywizji i korpusu, ale każdy realizował to w oparciu o określone przez siebie priorytety. Materiały w dalszym ciągu należało przesyłać do sztabu dywizji w ciągu 24 godzin, jednak na podstawie zrobionych kopii osobno badano zdobyte dane. Praca ta wymagała dodatkowych tłumaczy, których przesunięto z plutonu łączności. Strukturalnie elementy zajmujące się eksploatacją umieszczono w ramach komórki S2X[22].

Uzyskane informacje były z sukcesem wykorzystywane w procesie targetingu[23]. Informacje te były także bardzo pomocne w trakcie prowadzonych przesłuchań (investigation) przez HUMINT. Wynikało to z faktu, że duża część zatrzymanych osób, po kilku miesiącach od rozpoczęcia wojny, już wiedziała, jaką postawę należy przyjąć w trakcie przesłuchania. Typowe były ich wypowiedzi typu: „Przypadkowo spałem u kuzyna, Bush jest dobry, a Saddam zły”. W takich przypadkach skuteczne okazywały się informacje wydobyte z telefonów czy twardych dysków, które w sposób jednoznaczny ukazywały ich związki z daną grupą zbrojną[24].

GT – targeting

EPW – osoby zatrzymane

EXP – DOCEX/DOMEX

PHC – HUMINT pasywny

DB – bazy danych

P/B – przepustki

W trakcie seminarium organizowanego przez departament armii (DA G2) wojsk lądowych, dotyczącego DOMEX, w 2007 r. postanowiono utworzyć zespół DOMEX na szczeblu każdej BCT. Dostrzeżono także konieczność stworzenia komórki sztabowej zajmującej się DOMEX na szczeblu dywizji i wyżej. Na szczeblu taktycznym postanowiono stworzyć sieć specjalistów, którzy mieli być odpowiedzialni za elektroniczne przesyłanie wszelkich materiałów zdobytych w ramach DOMEX[27].

Ze względu na ciągle rosnące znaczenie DOMEX Amerykanie w Afganistanie rozpoczęli realizację pilotażowego projektu o nazwie J2E „E” – od słowa „exploitation”. Zgodnie z tym planem powstała komórka miała być odpowiedzialna za koordynowanie całości kwestii związanych z DOMEX poza strukturami HUMINT czy 2X. Zamierzano też wydzielić DOMEX jako samodzielną dyscyplinę rozpoznawczą[28].

Głównym celem takiego podejścia do problemu jest wyjęcie zagadnień DOMEX z działalności HUMINT i scentralizowania jej pod jednym parasolem całości zagadnień naukowo-technologicznych. W ramach jednej komórki mają być łączone informacje pochodzące z DOMEX, urządzeń biometrycznych i odcisków palców oraz innych danych identyfikacyjnych. Skoncentrowanie wszystkich tych elementów w jednym miejscu ma na celu pozytywne zidentyfikowanie członków ugrupowań zbrojnych i ich wzajemnych powiązań czy powiązań pomiędzy sieciami terrorystycznymi. Innym ważnym wyzwaniem jest przygotowanie odpowiedniego personelu, który byłby w stanie skutecznie realizować zadanie na każdym etapie cyklu rozpoznawczego, a także specjalistów mających umiejętność łączenia informacji pochodzących z DOMEX w ramach ASINT[29].

Proces DOMEX – doktryny

W latach 2007–2009 amerykańskie dowództwo szkolenia oraz doktryn (US Army Training and Doctrine Command – TRADOC) oraz biuro sekretarza obrony (Office of the Secretary of Defence) przeprowadziło kolejną szeroką analizę struktur i procedur, w trakcie której ustalono, iż brak jest odpowiednich elementów rozpoznawczych umożliwiających analizę sieci powiązań przeciwnika oraz przygotowanie na tej podstawie danych do realizacji procesu targetingu. Jednym z bardzo ważnych elementów mogących wspomagać takie procesy był DOMEX, który jednak przez ponad 50 lat istnienia DOCEX funkcjonował jako element odpowiedzialności HUMINT[30].

Na podstawie dokonanych analiz ustalono szereg elementów, które w dalszym ciągu przeszkadzały w rozwoju DOMEX. Były to m.in.:

- DOCEX/DOMEX funkcjonował w ramach HUMINT, głównie jako część dotycząca przesłuchań, co okazało się bardzo nieefektywne;

- elementy HUMINT odpowiedzialne za DOMEX były zbyt przeciążone innymi obowiązkami, aby rozwijać DOMEX;

- nie istniał żaden element strukturalny w ramach armii amerykańskiej odpowiedzialny za DOMEX;

- trening DOMEX nie był nigdy sformalizowany, nie istniały także żadne instrukcje go wspierające;

- nie istniał żaden system wspomagający DOMEX i czuwający nad całym procesem;

- brakowało specjalistów, którzy mogliby DOMEX z sukcesem rozwijać, a także brakowało odpowiedniej infrastruktury oraz narzędzi do DOMEX[31].

W związku z powyższym podjęto szereg przedsięwzięć zaradczych mających na celu poprawę sytuacji we wszystkich istotnych obszarach, takich jak: doktryny, organizacja, trening, wyposażenie techniczne, przywództwo czy obsada personalna.

Doktryny

W związku z tym, że funkcjonowanie DOMEX można scharakteryzować za pomocą pięciu etapów cyklu rozpoznawczego, DOMEX powinien stać się samodzielną dyscypliną rozpoznawczą. Dodatkowo DOMEX wspiera inne źródła informacji/dyscypliny rozpoznawcze[32]. Należało dokonać niezbędnych zmian w dokumentach doktrynalnych, aby uznać DOMEX za samodzielną dyscyplinę rozpoznawczą. Należało także zmienić doktryny HUMINT, szczególnie wyjąć z zakresu jego odpowiedzialności DOMEX[33].

Organizacja

Należało przygotować niezwłocznie struktury odpowiedzialne wyłącznie za DOMEX, które wspierałyby w tym zakresie inne dyscypliny rozpoznawcze. W związku z powyższym utworzono tzw. wielofunkcjonalne zespoły (Multi-Functional Teams – MFT) na szczeblu brygady obserwacji pola walki (Army’s Battlefield Surveillance Brigade). W ramach MFT mieli pracować specjaliści od kontrwywiadu, HUMINT, SIGINT, kryptolodzy oraz analitycy.

Trening

Należało podjąć wszelkie niezbędne przedsięwzięcia, aby uwrażliwić na zagadnienia DOMEX jak największą liczbę żołnierzy, z których każdy mógł być potencjalnie posiadaczem ważnych materiałów i dokumentów dla DOMEX.

Wyposażenie techniczne (materiel)

W związku z tym, iż DOCEX był wcześniej funkcją HUMINT, specjaliści ci mieli specjalne wyposażenie techniczne – CI/HUMINT Automated Tool Set, które miało umożliwić opracowywanie zdobytych materiałów DOMEX. Niestety, ze względu na różnorodność materiałów zestaw ten był zawsze niewystarczający, aby w pełni opracować całość zdobywanych materiałów, w związku z czym podjęto działania mające na celu doposażenie specjalistów w bardziej użyteczne urządzenia.

Przywództwo (leadership)

Ponieważ komórka 2X,odpowiedzialna za koordynację kontrwywiadu i HUMINT, nie była w stanie nadzorować i koordynować dodatkowo działalności związanej z DOMEX, Amerykanie powołali w Afganistanie, jak wcześniej wspomniano, pilotażowy program J2E – exploitation, który miał się tym zajmować[34]. Warto w tym miejscu przypomnieć, że to właśnie komórka 2X kierowała działaniami DOMEX jeszcze w Iraku[35]. Prowadzono także przedsięwzięcia mające na celu zintegrowanie w jednym organizmie takich elementów, jak DOMEX, biometrics[36] oraz forensics[37].

Personel (Personnel)

Należało przygotować odpowiedni personel zdolny do planowania DOMEX i kierowania tym procesem zgodnie z wszystkimi pięcioma etapami cyklu rozpoznawczego[38].

Proces DOMEX

W celu lepszego zrozumienia zagadnień dotyczących DOMEX należy przedstawić kilka praktycznych aspektów jego funkcjonowania. Ważne jest bowiem nie tylko samo przejęcie dokumentów, ale także towarzyszące temu okoliczności.Na podstawie liczby i wartości przejętych dokumentów można też stwierdzić pozycję danej osoby w grupie oraz jego wiedzę na temat całej organizacji. Zatrzymanie osoby mającej kilka dowodów tożsamości może wskazywać na prowadzenie przez nią działalności szpiegowskiej, co będzie istotnym tematem dla kontrwywiadu. Ważne jest zabezpieczenie dokumentów przed ich zniszczeniem oraz zapisanie wszelkich danych dotyczących okoliczności i miejsca ich zdobycia. W przypadku, gdy dokumenty przejmie personel niemający odpowiednich kwalifikacji językowych, może on przeanalizować tylko mapy czy szkice[39].

DOMEX składa się z kilku etapów, mianowicie:

- uzyskanie i oznaczanie – zaczyna się w momencie przejęcia dokumentów przez siły wojskowe, które do każdego zdobytego dokumentu dołączają specjalne oznakowanie – tzw. Enemy Prisoner of War Capture Tag. Wszystkie dokumenty są następnie wkładane do wodoszczelnych pojemników, na których nanosi się oznaczenia, czas i miejsce przejęcia, oznaczenie jednostki przejmującej dokumenty, identyfikacja źródła oraz podsumowanie okoliczności zdobycia dokumentów;

- kategoryzowanie, inwentaryzacja i zabezpieczenie – na tym etapie dokumenty uzyskują numer katalogowy, nazwę jednostki, która zdobyła dokument, czas i miejsce zdobycia dokumentu, opis dokumentu, miejsce planowanego tłumaczenia. Etap ten ma na celu określenie wartości dokumentu i przypisanie go do danej kategorii;

- przegląd – ma na celu podział dokumentów według ich wartości i pilności obróbki. Nie jest wymagane jego całkowite przetłumaczenie, niemniej jednak wstępne tłumaczenie i ocena determinują sposób postępowania z danym dokumentem i jego ewentualne priorytetowe traktowanie;

- wstępne tłumaczenie i interpretacja – ma na celu ułatwienie oceny i analizy dokumentu. Raport z tłumaczenia zawiera takie elementy, jak: adresat raportu, czas tłumaczenia, numer dokumentu, opis dokumentu, dane tłumacza, rodzaj tłumaczenia (kompletne czy częściowe), uwagi do klauzuli dokumentu;

- analiza – zawiera trzy etapy: ocena pod kątem natychmiastowej przydatności dla prowadzonych operacji; integracja polegająca na połączeniu nowo uzyskanych informacji z już posiadanymi pod kątem wypracowania nowych hipotez dotyczących funkcjonowania przeciwnika; dedukcja, czyli wypracowanie wniosków po uwzględnieniu nowych danych, dotyczących wzajemnych relacji pomiędzy: zamiarem przeciwnika, zamiarem dowódcy, rejonem operacji czy ochroną wojsk;

- raportowanie – odbywa się z wykorzystaniem odpowiednich formatów dokumentów: IIR (Intelligence Information Report) oraz SALUTE (Size, Activity, Location, Unit, Time, Equipment)[40]. Rezultaty DOMEX, poza szczegółowymi danymi dotyczącymi danej osoby, numerami telefonów, danymi osobowymi, adresami itp., mogą być podawane w różnej formie graficznej – m.in. na mapach, wykresach, połączeniach pomiędzy różnymi aktorami, tabelami. Forma danego produktu będzie w dużej mierze zależeć od zapotrzebowania danej organizacji[41].

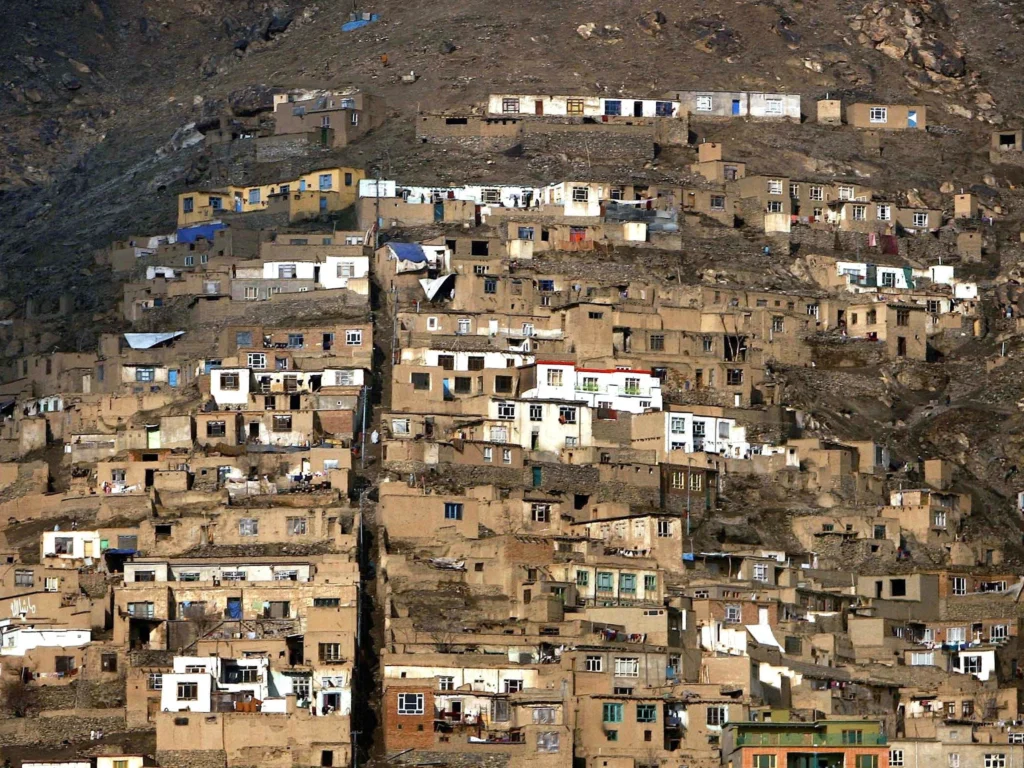

Cały czas bardzo poważnym problemem w DOMEX jest brak tłumaczy. Amerykanie w sierpniu 2003 r. w ramach jednej z dywizji zatrudniali 535 lokalnych tłumaczy oraz 53 amerykańskich obywateli. Ważne jest także posiadanie specjalistów od DOMEX w trakcie realizacji operacji przeszukiwanie wybranych miejscowości – tzw. cordon and search[42]. W większości tego typu operacji przejmowano wiele różnorodnych dokumentów, artykułów i innego wyposażenia, które to wymagały natychmiastowego badania i analizy. Materiały te musiały być w określonym czasie przesłane wspólnie z zatrzymanymi na tyły do specjalnych miejsc zatrzymań. Późniejsza analiza przekazanych materiałów dawała istotne informacje rozpoznawcze, jednak nie miały one tak istotnego znaczenia dla ochrony wojsk (Force Protection) dywizji, jak te uzyskane na gorąco[43].

W celu zabezpieczenia szybkiego transportu oraz organizacji warunków do bezpiecznej analizy materiałów zdobytych w trakcie operacji Amerykanie wykorzystują tzw. Mobilny System Wsparcia DOMEX (DOMEX Transportable Support System – DTSS). W przypadku zdobycia dużej ilości materiałów DOMEX ich transport, składowanie czy kierowanie do odpowiednich lokalizacji w celu dalszej obróbki wymaga systemu śledzenia i kontroli. W przypadku niektórych nośników informacji niezbędne jest zapewnienie właściwych warunków przechowywania, jak: wilgotność powietrza, temperatury, odpowiednio niski poziom kurzu, zasilanie prądem, światło, woda itp. Ważne jest także zapewnienie urządzeń do kopiowania czy przechowywania zdobytych danych. W wielu lokalizacjach i szczeblach dowodzenia wojsko nie jest w stanie stworzyć takich warunków, co zapewnia DTSS. Cały system DTSS musi być również możliwy i łatwy do przerzutu przy wykorzystaniu transportu powietrznego, lądowego czy morskiego[44].

Przykłady wykorzystania DOMEX

W listopadzie 2001 r. wielu dziennikarzy z całego świata przybyło do Afganistanu, chcąc być świadkami wyzwolenia Kabulu i obalenia reżimu talibów. Niektórzy z nich mieli okazję odwiedzić pomieszczenia, w których wcześniej działali członkowie Al-Kaidy, i zdobyć pozostawione dokumenty czy komputery osobiste[45]. Jeden z korespondentów pracujący dla „The Wall Street Journal”, w związku z uszkodzeniem swojego komputera, poszukiwał w Kabulu specjalistów, którzy mogliby go naprawić. Przypadkowo natknął się na człowieka, który w okresie rządów talibów zajmował się serwisowaniem sprzętu komputerowego należącego do talibów i arabskich członków Al-Kaidy. Za kwotę 1100 dolarów w grudniu 2001 r. zakupił dwa komputery należące wcześniej do Al-Kaidy[46], tj. komputery IBM i Compaq[47]. Zakupione komputery zostały rzekomo wykradzione z siedziby członków Al-Kaidy przy okazji zamieszania, jakie panowało w trakcie ucieczki talibów z Kabulu. Na drzwiach do pokoju, w którym były komputery, znajdowała się kartka z nazwiskiem Muhammad Atef. Był on jednym z dowódców wojskowych i kluczowym planistą ataków w Nowym Jorku 9 września 2001 r. (9/11). Z uwagi na możliwość istnienia istotnych informacji dotyczących przyszłych ataków terrorystycznych komputery zostały przekazane agentom CIA, którzy później poinformowali dziennikarza, że dyski były prawie puste. Zanim jednak zostały przekazane do CIA, dziennikarz skopiował informacje z pulpitów komputerów[48].

Informacje znajdujące się na pulpitach były w większości wykorzystywane przez Aymana al-Zawahiriego, kluczowego dowódcę i zastępcę Osamy bin Ladena. Pliki zawierały tysiące dokumentów tekstowych z lat 1997 do 2001. Duża część dokumentów była zakodowana lub miała hasła zabezpieczające. Większość była w języku arabskim, niektóre we francuskim, farsi, angielskim czy malai. Dziennikarz przez prawie rok pracował wspólnie z innymi specjalistami, tłumaczami czy byłymi dżihadystami, starając się odszyfrować i zrozumieć zdobyte dokumenty. Wyniki prac były imponujące. Okazało się, że dokumenty wiązały się z pracami takich osób, jak Osama bin Laden, al-Zawarhiri, Atef czy Khalid Sheikh Muhammad, a więc osób zaangażowanych w ataki 9/11. Dotyczyły m.in. takich zagadnień, jak: finanse, instrukcje szkoleniowe dla młodych rekrutów, raporty z ataków dokonanych przez członów Al-Kaidy na całym świecie, kwestie ideologiczne, ataki samobójcze, zdjęcia, strony internetowe, werbunek nowych członków itp. Biuro Al-Kaidy zatrudniło m.in. brata Ayamana al-Zawarhiriego, Muhammada, który był odpowiedzialny za organizację i prowadzenie folderów i podfolderów z informacjami w sposób jasny i klarowny z zachowaniem strategicznej ważności niektórych z nich[49].

W dokumentach dziennikarz znalazł szereg istotnych informacji dotyczących zachowania warunków bezpieczeństwa przy komunikowaniu się. Zwracano uwagę na konieczność unikania używania poczty elektronicznej czy telefonów komórkowych na rzecz faksu i kurierów. Studiując dokumenty, można było zauważyć takie elementy, jak kodowanie i szyfrowanie plików, używanie haseł zastępczych zamiast bezpośredniego nazywania danych osób. W przypadku Bin Laden stosowano określenia „kontraktor”, natomiast akt terroru nazywany był „trade”, czyli rzemiosło. W przypadku talibów i mułły Omara stosowano nazwę „the Omar Brothers Company”, służby specjalne to „zagraniczni konkurenci” (foreign competitors). W przypadku najbardziej wrażliwych dokumentów stosowano systemy szyfrowania używanych powszechnie w okresie II wojny światowej. Polegały one na jednorazowym stosowaniu odpowiednio sporządzonego układu liter i cyfr zrozumiałych tylko dla nadawcy i odbiorcy informacji – tzw. „one time pad”. Z informacji wynikało, iż większość aresztowanych członków Al-Kaidy w latach 1998 i 1999 r. używała takiego właśnie systemu szyfrowania informacji. Powszechnie stosowano odpowiedni kod dla określenia miejsc i osób. Przykładem niech będzie list wysłany przez członków Al-Kaidy do Aymana al-Zawarhiri ego13 maja 1999 r.:

„Czterdziestu przyjaciół kontraktora [bin Ladena] zostało tutaj wziętych przez malarie [aresztowanych] kilka dni temu, w związku z telegramem, który wysłali, który był podobny do telegramu Salah al-Dina [w którym używano takiego samego kodu]. Większość z nich pochodziła stąd [Jemen], natomiast dwóch z kraju kontraktora [Arabii Saudyjskiej]”;

„Słyszeliśmy, że al-Asmar miał nagłą chorobę i poszedł do szpitala [więzienia]. On będzie miał sesję z doktorem

[prawnikiem]

na początku przyszłego miesiąca, aby sprawdzić, czy może być leczony tutaj, czy może być wysłany na leczenie do swojego kraju

[prawdopodobnie Egiptu, gdzie dżihadziści byli rutynowo torturowani i wieszani] ”;

„Osman dzwonił kilka dni temu. On czuje się dobrze, ale ma intensywną opiekę [jest obserwowany przez policję]. Jak tylko sytuacja się poprawi, to zadzwoni. Bierz pod uwagę pracę dla Salah al-Din [w Afganistanie], szanse tu, gdzie jest, są, ale warunki stanowią przeszkodę”[50].

Innym ciekawym przykładem wykorzystania możliwości DOMEX jest operacja zabicia Osamy bin Ladena. Zgodnie z doniesieniami medialnymi materiały przechwycone przez Amerykanów w trakcie operacji w Pakistanie przeciwko Bin Ladenowi[51] były następnie badane przez National Media Exploitation Center. Dzięki tej operacji i przechwyceniu komputerów, twardych dysków i innych nośników informacji, Amerykanie mogli praktycznie sprawdzić swoje możliwości w zakresie DOMEX. Amerykańscy specjaliści w tym zakresie z Iraku mieli zwyczaj używania motta: „Wy sprawdzicie ich puls, a my ich portfele”. Żołnierze Navy SEALS w trakcie operacji zabicia bin Ladena prawdopodobnie zdobyli pięć komputerów, dziesięć dysków twardych oraz dziesiątki sztuk innych nośników, jak nośniki USB czy płyty DVD. Prawdopodobnie część tych materiałów badano w siedzibie CIA w Langley lub na terenie Afganistanu[52].

W trakcie operacji skierowanej przeciwko Bin Ladenowi zebrano także dokumenty pisane ręcznie, z których wynikało, że Al-Kaida planuje atak na sieć kolejową w Stanach Zjednoczonych. Podejrzewano, że atak może nastąpić w rocznicę ataków 9/11. Było to pierwsze praktyczne wykorzystanie informacji, wyciągniętej ze zdobytych dokumentów. Według Departamentu Bezpieczeństwa USA (Department of Homeland Security) w 2010 r. zdobyto informacje o potencjalnych atakach terrorystów na sieć kolejową w Stanach Zjednoczonych. Wcześniej w 2009 r. FBI prowadziła dochodzenie na temat przygotowania do ataku terrorystycznego w Nowym Jorku. Najciekawsze jest jednak to, że materiały zdobyte w trakcie operacji w Pakistanie były pierwszymi zdobytymi bezpośrednio od Bin Ladena. Nie były nowe, ale bezpośrednio od samego lidera terrorystów. Było to największe jednorazowe zdobycie wartościowych materiałów po atakach 9/11[53].

Z dokumentów przejętych w Pakistanie[54] wynikało także, że Osama bin Laden nie tylko inspirował komórki terrorystów w Jemenie, Somali i Północnej Afryce, ale był ich prawdziwym i aktywnym liderem. Znaleziono także wyposażenie techniczne niezbędne do przygotowania nagrań wideo, które Al-Kaida wykorzystywała do przygotowywania informacji/komunikatów wideo przez Osamę bin Ladena. Według przedstawiciela Białego Domu specjaliści starali się, w zdobytych materiałach, znaleźć trzy kluczowe elementy:

- informacje dotyczące planowanych ataków;

- informacje mogące doprowadzić do najistotniejszych celi do zneutralizowania (high-value target) czy innych struktur i komórek terrorystycznych, o których nie było żadnej wiedzy lub była ona znikoma;

- informacje dotyczące Al-Kaidy jako takiej oraz sposobu jej funkcjonowania w Pakistanie, które pozwoliły przebywać bezpiecznie bin Ladenowi przez całe lata na terenie Pakistanu.

Uzyskano informacje dotyczące m.in. faktu otrzymywania pieniędzy przez Bin Ladena od ugrupowań powiązanych z Al-Kaidą z Półwyspu Arabskiego. Bin Laden zwracał się m.in. z rozkazami dokonywania ataków na terytorium USA. Inny ekspert od terroryzmu i Al-Kaidy, Mary Habeck z Johns Hopkins University School of Advanced International Studies, stwierdził, że Bin Laden przeniósł się do Abbattabad, aby przejąć kontrolę nad ugrupowaniami powiązanymi z Al-Kaidą, w latach 2005 i 2006. Był to czas, kiedy wojna w Iraku przekształcała się w wojnę Al-Kaidą, a wojna w Afganistanie miała się właśnie rozwinąć. Dawało to bin Ladenowi bliskość do źródeł światowego dżihadu[55].

Kolejnym ciekawym przykładem wykorzystania DOMEX były tzw. dyski irańskie. 8 lipca 2005 r. w trakcie konferencji w Wiedniu przedstawiciel amerykańskiej administracji zaprezentował liderom Międzynarodowej Agencji Energii Atomowej zawartość rzekomo skradzionego Irańczykom komputera przenośnego. Pokazano m.in. dziesiątki zdjęć symulujących próby atomowe, co miało potwierdzać irańskie badania nad pozyskaniem broni atomowej. Pokazane zdjęcia i materiały nie były dowodami, że Iran posiada broń jądrową, stanowiły natomiast potwierdzenie prób jej zdobycia. Z uwagi na konieczność ochrony źródeł nie podano pochodzenia komputera, który miał być rzekomo zdobyty w połowie 2004 r. w Iranie od „kontaktu amerykańskiego”. Znawcy tematu z Ameryki i Europy, którzy uczestniczyli w spotkaniu, uznali materiały z irańskiego komputera za wiarygodne i potwierdzające możliwości Iranu w zakresie szybkiego zdobycia broni jądrowej. W późniejszym okresie inne agencje informowały o zdobyciu przez amerykański wywiad tysięcy zdjęć przedstawiających stan irańskich prac nad budową zdolności jądrowych. Naukowcy z amerykańskich laboratoriów czy analitycy zagraniczni zwracali szczególną uwagę na ślady fałszerstw w prezentowanych dokumentach. Mieli oni ciągle w pamięci rzekome dowody posiadania uranu z Nigru przez Saddama Husseina[56].

Wyzwania współczesności

DOMEX jako proces podlega ciągłej modyfikacji, co jest związane głównie z pojawianiem się nowych technologii czy nowymi technikami wykorzystywanymi przez przeciwnika w celu lepszego zabezpieczania wytwarzanych przez siebie materiałów.

Obecne rozwiązania techniczne pozwalają na wydobycie z nośników informacji pliki nawet wtedy, gdy zostały one usunięte. Usunięte czy nieczytelne pliki mogą być odzyskane lub naprawione i zdatne do wykorzystania. Szczegółowe badanie danego komputera pozwala ustalić, gdzie był on używany i z kim użytkownik miał kontakt. Odpowiednie oprogramowanie językowe pozwala z kolei na ustalenie dokumentów dotyczących tego samego zagadnienia czy osoby, nawet gdy nazwa jest pisana w różnych językach i w odmienny sposób. Można ustalić kontakt danego urządzenia ze znanymi terrorystami czy innymi poszukiwanymi osobami. W odzyskiwaniu danych, które formalnie zostały wykasowane, pomaga fakt, że w większości dany plik pomimo usunięcia nie został ponownie zapisany i jest możliwy do odzyskania. W przypadku zdobycia dokumentów czy wyposażenia elektronicznego istotne jest uzyskanie wszelkich możliwych informacji dotyczących ludzi czy samego wyposażenia, możliwych do uzyskania. Zarówno uzyskane treści, jak i wykorzystywane rozwiązania techniczne czy oprogramowanie mogą być istotne dla analityków pracujących nad daną osobą lub organizacją. Kolejnym problemem jest ilość danych do zanalizowania w obecnych czasach. Kilkanaście lat temu mogło to dotyczyć kilku twardych dysków w danym laboratorium, obecnie ilości nośników danych są ogromne, co często powoduje, że czas oczekiwania na rezultaty wydłuża się. Po odzyskaniu danych kolejnym problemem staje się ich selektywne zanalizowanie w sposób zapewniający zlokalizowanie najważniejszych nazwisk, adresów czy innych informacji. Obecne oprogramowanie pozwala np. połączyć dwie kobiety tylko dlatego, że robiły zdjęcie przy wykorzystaniu tego samego aparatu fotograficznego, na podstawie jego numeru pozostawianego na zdjęciach[57].

Można sobie wyobrazić, ile czasu zajmuje i jak bardzo jest skomplikowane wydobywanie danych z setek twardych dysków, tysięcy zdjęć czy płyt DVD[58]. Dodatkowo ugrupowania terrorystyczne, mając swoich specjalistów, starają się zapisywać dane w sposób uniemożliwiający ich odczyt i skuteczną analizę. Ze zgromadzonych w ogromnych ilościach danych należy w pierwszej kolejności wydobyć informacje, pozwalające zidentyfikować te materiały czy urządzenia, które mogą być powiązane z poszukiwanymi osobami czy ugrupowaniami. Innym problemem jest połączenie i rozpoznanie istotnych informacji zdobytych i analizowanych przez różne organizacje czy państwa na całym świecie, ponieważ obecnie działania większości ugrupowań terrorystycznych są transgraniczne. Osobnym problemem jest przygotowanie raportu na podstawie przeprowadzonych badań czy analizy, który mógłby być przydatny w dalszej pracy analityków czy osób prowadzących dochodzenia. Najbogatsze kraje, jak USA, posiadają już urządzenia czy oprogramowanie, pozwalające na realizowanie skutecznego procesu DOMEX[59].

W wielu przypadkach informacje zebrane w trakcie procesu analizy zebranych dokumentów czy materiałów stanowią dowody procesowe w procesie karnym. Łączenie ich z np. wynikami prowadzonych przesłuchań może pozbawić terrorystę czy członka zbrojnego ugrupowania pewności siebie i skłonić do współpracy. Wspólnie z prokuratorem czy oficerem rozpoznania określane są te informacje, które najbardziej posuną dochodzenie do przodu, zidentyfikują daną osobę czy zbrojną strukturę[60].

Szczególnie istotne znaczenie DOMEX widać w trakcie operacji targetingowych. Typowy cykl targetingowy zawiera takie etapy, jak: D3A (Decide, Detect, Deliver i Assess[61]) – decyduj, wykryj, dostarcz i oceń, lub obecnie bardziej powszechny – F3EA (Find, Fix, Finish, Exploit, Assess) – znajdź, potwierdź, zakończ, eksploatuj i oceń. W trakcie realizacji etapu „eksploatuj” odpowiednie materiały są zabierane z miejsca zrealizowanej operacji zatrzymania danej osoby. Zasadniczym celem tego jest uzyskanie wartościowych informacji rozpoznawczych dotyczących samego celu i osób z nim powiązanych. Proces zaczyna się od wysłania specjalnej grupy odpowiedzialnej za zbieranie dokumentów i innych dostępnych materiałów na miejscu operacji, natomiast sam proces nosi nazwę „sensitive site exploitation”– SSE. Istotne jest to, aby osoby biorące w tym udział były odpowiednio przygotowane pod kątem wyszukiwania i zbierania odpowiednich materiałów. Osoby te przechodzą specjalne szkolenie i zajęcia zgrywające z jednostkami manewrowymi, mające na celu nauczenie ich, co i gdzie należy zbierać oraz w jaki sposób zabezpieczyć. Synchronizowanie elementu manewrowego z SSE jest ważne, ponieważ czas na realizowane całej operacji jest z reguły krótki, natomiast zdobyte informacje od zatrzymanego i na podstawie badania materiałów mają pozwolić na efektywne wypracowanie warunków do przeprowadzenia kolejnych operacji. Materiały powinny być dostarczone w miejsce przetrzymywania zatrzymanych, aby szybko dostarczyć informacji osobom prowadzącym przesłuchania, aby odpowiednio przygotować pytajnik i linię prowadzenia rozmowy. Szybkie złamanie zatrzymanego, a przez to uzyskanie wartościowych informacji, pozwoli na realizacje kolejnych etapów działania [62]. W związku z tym, że za przesłuchania odpowiada HUMINT, jego operatorzy automatycznie jako pierwsi zajmują się tymi materiałami. Łączenie informacji z przesłuchań z informacjami z DOMEX daje z reguły bardzo dobre efekty. Dodatkowo zatrzymanie danej osoby razem z materiałami uniemożliwia w zasadzie zatrzymanemu wszelkie możliwości prowadzenia działań mylących. Oczywiście nie można wykluczyć świadomego podsyłania danej osoby z fałszywymi dokumentami, ale zdarza się to rzadko[63].

Widać zmianę w podejściu HUMINT do DOMEX. Wcześniej HUMINT z uwagi na kwalifikacje językowe miał pierwszeństwo i obowiązek realizować zadania związane z eksploatacją zdobytych dokumentów i innego wyposażenia. Teraz specjaliści od DOMEX nie muszą mieć kwalifikacji HUMINT, a dodatkowo wspierają HUMINT w takim samym stopniu, jak HUMINT wspiera DOMEX. Obecnie obowiązek wspierania DOMEX leży w zakresie odpowiedzialności całych amerykańskich sił zbrojnych, a HUMINT jest tylko jednym z konsumentów informacji zdobytych z eksploatacji dokumentów, nie jest już natomiast głównym kontrybutorem[64].

Zakończenie

Podsumowując, należy ponownie podkreślić, co wspomniano na początku artykułu, że największą wartością DOMEX jest fakt, iż przeciwnik zakłada, że jego materiały nigdy nie dostaną się w ręce strony przeciwnej. Wynika z tego, że DOMEX jest szczególnie istotnym źródłem informacji, gdyż:

- przeciwnik nie prowadzi działań maskujących mających wprowadzić przeciwnika w błąd;

- zawarte w materiałach informacje zawierają dane prawdziwe, bez żadnych upiększeń czy „podkręcania”[65] faktów.

Pomimo bezsprzecznej przydatności DOMEX w procesie pozyskiwania informacji rozpoznawczych ma on także swoje słabości i ograniczenia. Ważnym problemem dla DOMEX są ograniczenia czasowe. W ostatnich latach ilość przechwyconych materiałów do analizy wzrasta bardzo dynamicznie. Sytuacja ta z kolei wymusza znajdowanie rozwiązań czy technologii, które pozwolą na szybkie precyzyjne wydobywanie najistotniejszych informacji.

Skuteczność DOEMX jest także utrudniona przez funkcjonowanie wielu różnych urządzeń technicznych, wykorzystywanych przez specjalistów zajmujących się tym zagadnieniem. Posługiwanie się zbyt dużą ilością urządzeń powoduje trudności w szkoleniu personelu, racjonalniejszy więc wydaje się rozwój urządzeń już wykorzystywanych od wprowadzania kolejnych[66].

BIBLIOGRAFIA:

[1] J.M. Cox, DOMEX: The Birth of a New Intelligence Discipline, „Military Intelligence Professional Bulletin”, April–June 2010, s. 24–27, http://www.fas.org/irp/agency/army/mipb/index.html, 16.03.2013.

[2] S.L. Garfinkel, Document & Media Exploitation, The DOMEX challenge is to turn digital bits into actionable intelligence, „Association for Computing Machinery”, http://queue.acm.org/detail.cfm?id=1331294, 31.03.2013.

[3] Autor zdecydował się wykorzystać roboczą, dostępną w internecie, wersję doktryny z 2010 r. Najprawdopodobniej w chwili obecnej siły amerykańskie, po dokonaniu niewielkich zmian, wprowadziły przedmiotowy dokument do użytku. Document and Media Exploitation Tactics, Techniques, and Procedures (Final Draft—Not for Implementation), ATTP 2-91.5, draft 2010 r., Chapter I, s. I.I. http://info.publicintelligence.net/USArmy-DOMEX.pdf14.10.2013.

[4] Document Exploitation (DOCEX), http://en.wikipedia.org/wiki/Document_Exploitation_%28DOCEX%29, 15.03.2013.

[5] FM 2-22.3, HUMAN Intelligence Collector Operation, September 2006, s. I/1–I/2.

[6] Document Exploitation (DOCEX)…

[7] M.A. Brake, S.A. Smith, Focus on FM 2-0, „Military Intelligence Professional Bulletin”, April–June 2010, s. 9–10, http://www.fas.org/irp/agency/army/mipb/index.html, 18.01. 2013.

[8] J.M. Cox, DOMEX: The Birth…

[9] Ibidem.

[10] Document Exploitation…

[11] P. Seib, J.D., The Al-Qaeda Media Machine, „Military Review”, May–June 2008, s. 74–76.

[12] Ibidem.

[13] Ibidem, s. 77–79.

[14] Ibidem, s. 79–80.

[15] J.M. Cox, DOMEX: The Birth…, s. 22–23.

[16] D. McCullagh, Bin Laden’s computers will test U.S. forensics, http://www.fas.org/irp/agency/army/mipb/index.html, 04.04.2013.

[17] Dyscyplina rozpoznawcza, polegająca na łączeniu w całość informacji pochodzących od pozostałych dyscyplin rozpoznawczych/źródeł informacji, takich jak: OSINT, SIGINT, HUMINT, GEOINT, IMINT, RADINT itp.

[18] Dyscyplina rozpoznawcza, polegająca na wykorzystywaniu otwartych i ogólnie dostępnych źródeł informacji, jak m.in. Internet, prasa czy książki.

[19] C. Tommy, Raiding Bin Laden’s Treasure Trove – Document and Media Exploitation (DOMEX), http://osintblog.org/?p=570, 15.03.2013.

[20] J.M. Cox, DOMEX: The Birth…, s. 22–23.

[21] Document and Media Exploitation…

[22] Komórka ta zajmuje się koordynacją działalności związanej z rozpoznaniem osobowym HUMINT i kontrwywiadem.

[23] Proces polegający na likwidacji wcześniej wytypowanych celów, zarówno infrastruktury, jak i osób.

[24] R.O. Baker, HUMINT-Centric Operation, Developing Actionable Intelligence in the Urban Counterinsurgency Environment, „Military Review”, Special Edition, August 2008, s. 122–124.

[25] Ibidem, s. 118.

[26] Ibidem.

[27] Document and Media Exploitation…

[28] J.M. Cox, DOMEX: The Birth…, s. 20–32.

[29] Ibidem, s. 27–32.

[30] Ibidem, s. 24–27.

[31] Ibidem.

[32] Ogólnie źródła informacji możemy podzielić na techniczne i osobowe. Do najistotniejszych technicznych źródeł informacji możemy zaliczyć: TECHINT (Technical Intelligence) – rozpoznanie techniczne, polegające na uzyskiwaniu informacji rozpoznawczych poprzez analizę sprzętu, wyposażenia oraz środków bojowych przeciwnika. MASINT (Measurement and Signatures Intelligence) – rozpoznanie polegające na eksploatacji oraz analizie śladów pozostawianych przez przeciwnika. GEOINT(Geospatial Intelligence) – rozpoznanie wykorzystujące dane obrazowe, przestrzenne oraz geograficzne w celu opisu oraz analizy geograficznej terenu. OSINT (Open Source Intelligence) – rozpoznanie oparte o ogólnodostępne, jawne źródła informacji. SIGINT (Signal Intelligence) – rozpoznanie sygnałowe. IMINT(Imagery Intelligence) – rozpoznanie obrazowe, wykorzystujące dane uzyskane z analizy zdjęć fotograficznych, promieniowania elektromagnetycznego, promieniowania cieplnego czy danych pochodzących z radarów. Osobowe źródła informacji to HUMINT oraz kontrwywiad, które do realizacji swoich zadań korzystają z informacji przekazywanych im przez ludzi, Counterguerilla Operations, FM 90–8/MCRP 3–33A, U.S. Marine Corps, 29 August 1986, s. 1–5.

[33] J.M. Cox, DOMEX: The Birth…, s. 20–32.

[34] Ibidem.

[35] R.M. Wilkinson, Coalition Intelligence In OIF: A Year In Iraq with Multinational Division-Central South, „Military Intelligence Professional Bulletin”, July–September 2008, s. 34.

[36] Przedsięwzięcie polegające na zbieraniu danych biometrycznych, takich jak odciski palców, skanowanie siatkówki oka czy robienie zdjęć twarzy.

[37] Przedsięwzięcie polegające na zbieraniu wszelkich dostępnych dowodów pozostawionych przez sprawców zabronionego czynu.

[38] J.M. Cox, DOMEX: The Birth…

[39] FM 2-22.3…, s. D/4–D/5.

[40] Document Exploitation (DOCEX)…

[41] Informacje zdobyte w ramach działalności DOMEX są wykorzystywane w wielu dochodzeniach,

jak np. dochodzenia antynarkotykowe, terroryzm, bezpieczeństwo państwa, porwania, sprawy narkotykowe, pranie pieniędzy czy polityczna korupcja. Document and Media Exploitation Customer Guide, U.S. Department of Justice National Drug Intelligence Center, http://www.justice.gov/archive/ndic/domex/domex-guide.pdf,

s. 7–8.

[42] Operacja polegająca na izolowaniu obiektu operacji, a następnie jego szczegółowym przeszukaniu. Dotyczy

to zarówno pojedynczych budynków, jak i całych miejscowości.

[43] DJ Reyes, Intelligence Battlefield Operating System Lessons Learned: Stability Operations and Support Operations During Operation IRAQI FREEDOM, „Military Intelligence Professional Bulletin”, January–March 2004, s. 13.

[44] Document Exploitation (DOCEX) Transportable Support System (DTSS), „GlobalSecurity.org”, http://www.globalsecurity.org/intell/systems/docex_dtss.htm, 15.03.2013.

[45] Należy pamiętać, iż w okresie rządów talibów posiadanie przez ludność wszelkich urządzeń elektronicznych, jak komputery czy telewizory, było zakazane, a ich zdobycie bezpośrednio po wojnie – prawie niemożliwe. To samo dotyczyło znalezienia specjalistów w tym zakresie.

[46] Sytuacja ta była o tyle wyjątkowa, że wcześniej jedyne komputery Al-Kaidy zostały zdobyte przez policję tylko w 1990 r. w Kani i na Filipinach, jednak ich zawartość nie była znana opinii publicznej.

[47] Według sprzedającego zostały one przez niego skradzione 12 listopada, w noc poprzedzającą zdobycie Kabulu przez Sojusz Północny. Pieniądze zdobyte w ten sposób miały pomóc mu w podróży do USA.

[48] A. Cullison, Inside Al-Qaeda’s Hard Drive, „The Atlantic”, September 2004, http://www.theatlantic.com/magazine/archive/2004/09/inside-al-qaeda-s-hard-drive/303428/, 31.03.2013.

[49] Ibidem.

[50] Ibidem.

[51] Więcej na temat samej operacji w: K. Danielewicz, Rola Centralnej Agencji Wywiadowczej w wykryciu i zabiciu Osamy bin Ladena, w: Służby specjalne w systemie bezpieczeństwa państwa, Przeszłość – Teraźniejszość – Przyszłość. Materiały i Studia, Szczecin–Warszawa 2012, t. II, s. 189–210.

[52] D. McCullagh, Bin Laden’s…

[53] A. Entous, D. Barrett, S. Gorman, Al Qaeda Sought to Target U.S. Train Network, „The Wall Street Journal”, http://online.wsj.com/article/SB10001424052748703992704576305691763033156.html, 4.04.2013.

[54] Badanie tak dużej ilości dokumentów nie było ani łatwe, ani szybkie. W pierwszej kolejności wstępnie oceniano je pod kątem zidentyfikowania natychmiastowych zagrożeń dla bezpieczeństwa USA. Dopiero później analitycy starali się wydobywać istotne informacje i łączyć je w całość, poznając metody działania terrorystów, źródła finansowania itp. Celem tej działalności była neutralizacja zagrożeń poprzez wykrywanie celów oraz likwidacja samej struktury poprzez poznawanie jej wewnętrznej organizacji, obsady personalnej czy metod działania. Jednym z największych problemów w takiej sytuacji jest konieczność tłumaczenia ogromnej ilości materiałów, co zdecydowanie opóźnia uzyskanie wartościowych informacji. Ibidem.

[55] E. Lake, ‘Emir’ bin Laden oversaw al Qaeda from compound, „The Washington Times”, http://www.washingtontimes.com/news/2011/may/3/how-bin-laden-led-operations/, 6.04.2013.

[56] W.J. Broad, D.E. Sanger, Relying on Computer, U.S. Seeks to Prove Iran’s Nuclear Aims, „The New York Times”, http://www.nytimes.com/2005/11/13/international/middleeast/13nukes.html?pagewanted=1&_r=1, [31.03.2013.

[57] S.L. Garfinkel, Document & Media…

[58] Nadmiar danych do analizy w porównaniu z możliwościami technicznymi powoduje duże opóźnienia w otrzymywaniu wyników badań. Między innymi w związku z tym w 2005 r. Wielka Brytania zmieniła prawo i przedłużyła czas przetrzymywania osób podejrzanych o terroryzm z 14 dni do 90. Wcześniejsze 14 dni nie dawało wystarczającej ilości czasu na przebadanie przechwyconych przy terrorystach urządzeń technicznych, jak twarde dyski itp. Ibidem.

[59] Ibidem.

[60] Document and Media Exploitation Customer…,s. 4–7.

[61] Chodzi o decyzje odnośnie wyboru celu, wykrycie/zlokalizowanie celu, wybór i dostarczenie środka rażenia oraz ocenę skutków uderzenia.

[62] Ch. J. Christiana, Targeting at the Battalion Level: What the Combat TIO Should Know, „Military Intelligence Professional Bulletin”, July–September 2009, s. 30.

[63] FM 2-22.3, HUMAN Intelligence…,s. 1/9–1/10.

[64] S.C. Clarke, Doctrine Corner USAIC Fields Two New Intelligence Manuals, „Military Intelligence Professional Bulletin”, April–June 2004, s. 53–54.

[65] Chodzi o ewentualną zmianę niektórych danych w celu wprowadzenia w błąd sił przeciwnika, który może wejść w posiadanie danego dokumentu.

[66] J.M. Cox, DOMEX: The Birth…, s. 27–32.